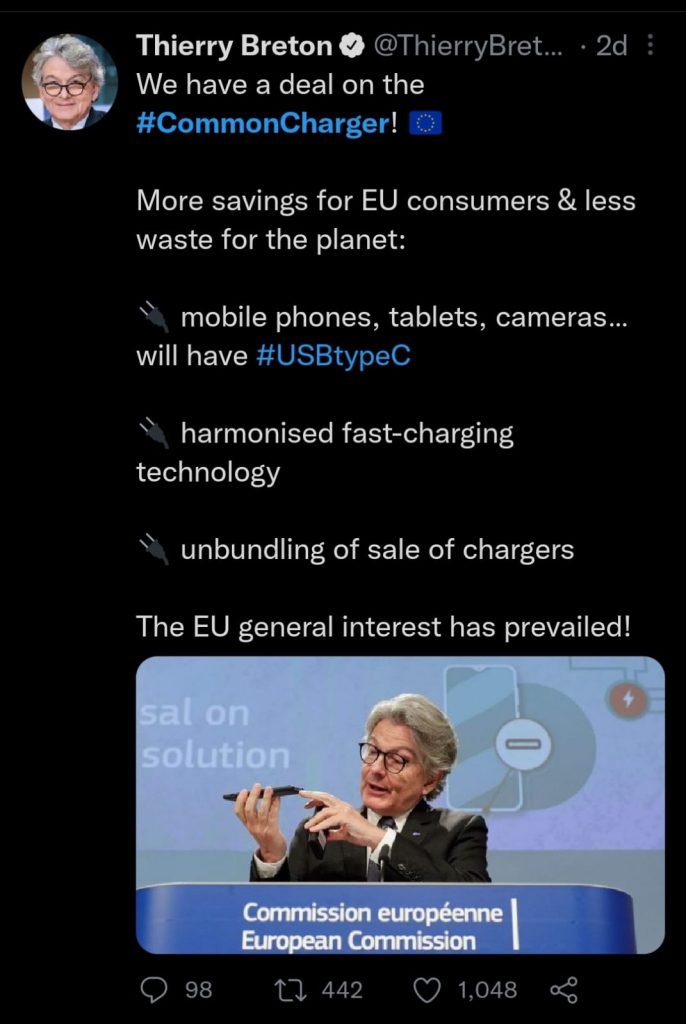

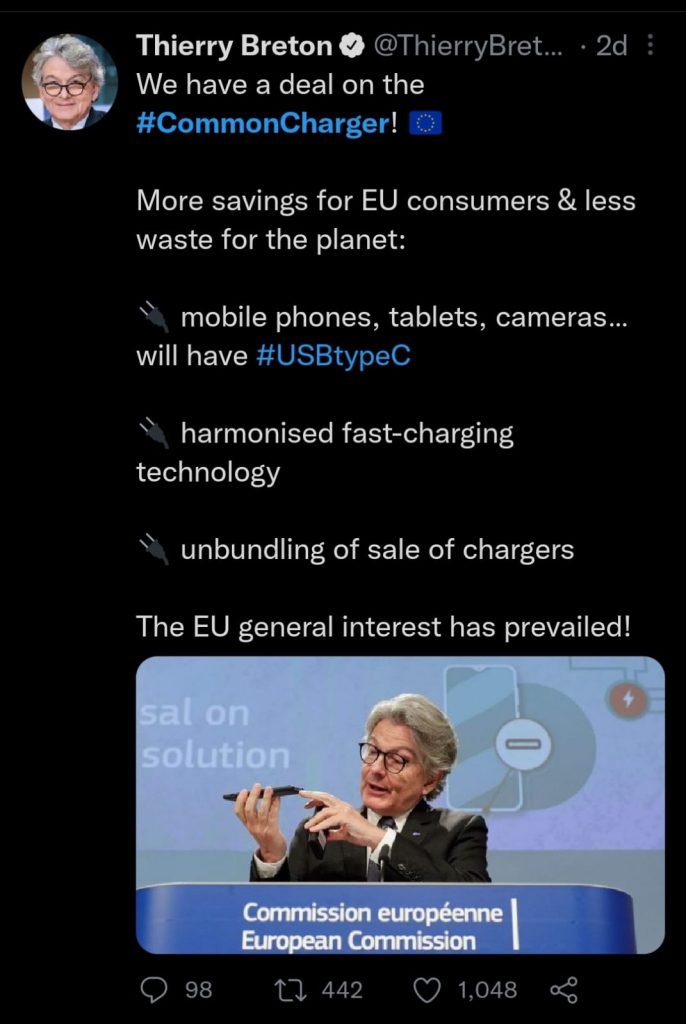

Esta noticia la hemos estado siguiendo en CreadoresDigitales desde hace tiempo y ¿Qué creen? ¡Que ya es una realidad! El pasado martes 7 de junio fue aprobado por la comisión ejecutiva de la unión europea la iniciativa de un sólo cargador para todos los dispositivos de consumo.

El tipo de conector elegido es el USB-C, así que le podemos ir diciendo adiós al mini-USB, al micro-USB y al lightning de apple para los iphones.

La legislación que ha tardado 10 años en convertirse en una realidad, tras ser publicada, podría entrar en vigor para el año 2024. Así que si vives en la Unión Europea, podrás tirar todo tu masacote de cables a la basura y quedarte con un único cargador y un único cable de carga para todos tus dispositivos.

Ojo, no será exclusivo de los celulares, casi todos los dispositivos serán suceptibles de esta regulación, así que prepárte para audífonos, cámaras, bocinas y hasta laptops que cargan únicamente con USB-C. (Claro, las laptops podrían salir un poco más tarde por ahí de finales del 2024 para darles chance a los fabricantes de hacer las cosas.)

Desde CreadoresDigitales nos preguntamos si Apple tendrá una postura oficial al respecto o si emitirá algún comunicado, así mismo, espero que ésta regulación, aunque es meramente europea, fuerce a los fabricantes mundiales homologar los productos de forma mundial, claro entendemos que hay diferentes clavijas y voltajes (en europa las clavijas son redondas y usan voltaje 220V y en México usamos los estándares americanos de clavijas planas y voltaje de 110-120V), pero aún así ¿No será más barato homologar todos los equipos con los mismos conectores?

Sólo me queda decir, ¡Gracias unión Europea!

Foto de Solen Feyissa en Unsplash